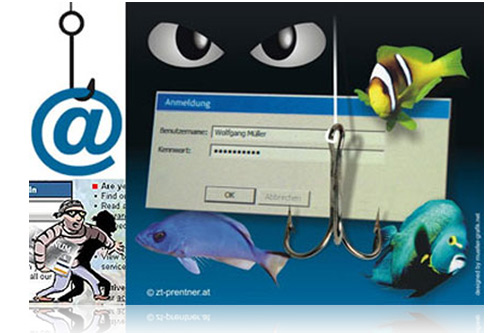

Como evitar el Phishing (robo de datos) Qué es el Phishing

La seguridad de nuestros datos se ve comprometida en muchas ocasiones al navegar por Internet, dar las cadenas de nombre de usuario y contraseña en correos electrónicos o seguir enlaces no percatarnos de que la página web donde insertamos dichos datos, no es más que una máscara que imita otros sitios web a los que solemos entrar.

Internet es un lugar (por llamarlo de alguna forma) en el que se han establecido muchísimos controles de seguridad, aunque por desgracia, la mayoría de ataques Phishing que se producen, suelen responder a la dejadez o descuido de los usuarios.

Un ataque Phishing es un tipo de estafa que se da en la red. El estafador utiliza sendos medios para enmascarar direcciones falsas ante una interfaz de confianza. Un ejemplo de ello son algunos ataques phishing que toman la apariencia de páginas de bancos para pedir contraseñas y nombres de usuario.

Consejos para evitar el Phishing

Para evitar el Phishing, hemos recopilado una serie de consejos que te ayudarán a salvaguardar tus datos y contraseñas más importantes, ya que te recuerdo, que la mayor virtud de los phisher, es dar con los usuarios más descuidados.

Consejo 1.- Elección de Contraseñas

Consejo 1.- Elección de ContraseñasCuando vayas a crear una contraseña. Elige siempre cadenas compuestas de al menos 8 caracteres, utilizando combinaciones de números y letras.

Otra de las cosas que no debes hacer, es utilizar como contraseña el nombre de un pariente cercano, pues muchos de los ataques phishing o suplantaciones de identidad que se producen en el día a día, provienen de personas del entorno de los estafados, así que es mejor no facilitarles las cosas.

Consejo 2.- Cambio de contraseña

Consejo 2.- Cambio de contraseñaSi por algún motivo has sido víctima de un robo de datos o ataque Phishing, lo más idóneo es que cambies la contraseña de aquel registro hackeado. Este paso también es aplicable a aquellos que aún no han sufrido un ataque Phishing, pues de esta forma estaremos seguros al bloquear la posibilidad de que alguien esté usando o interviniendo nuestras conversaciones, correos, etc.

Otro de los consejos que os doy, es que intentéis usar diferentes contraseñas para distintos registros. De esta forma, si llegasen a hackearos alguna de las contraseñas, el resto de datos y registros importantes estarán libres de cualquier intento de Phishing.

Consejo 3.- Correo Electrónico

Consejo 3.- Correo ElectrónicoEl correo electrónico es quizás, uno de los métodos más utilizados por tácticas Phishing. Al recibir un correo electrónico, conviene fijarse en la dirección exacta del remitente, independientemente del nombre que salga, ya que los Phisher suelen aprovecharse de la lectura superficial de los usuarios para crear un boceto virtual de las páginas que solemos visitar.

Consejo 4.- Utilizar Programas de Seguridad

Consejo 4.- Utilizar Programas de SeguridadAl navegar por la red y hacer uso de tecnología de compras online o banca online, es importantísimo tener instalados programas de seguridad especializados como Antivirus, Anti-Phishing o Anti-Keyloggers.

Muchos de los Phisher utilizan programas que se instalan en el ordenador para registrar las teclas que pulsamos y donde lo hacemos (Keyloggers). Por ello, es imprescindible de utilizar este tipo de programas, junto a Firewall o algún filtro antispam, que bloqueará el 90% de los correos Phishing.

Consejo 5.- Ordenadores Públicos

Consejo 5.- Ordenadores Públicos Este último consejo es quizás, el más importante de todos. Los ordenadores públicos situados en oficinas, cafeterías, bibliotecas, etc. se han convertido en uno de los principales objetivos de los usurpadores de datos.

A través de troyanos y Keyloggers, los Phisher captan en estos equipos todo tipo de información, ya que al estar abiertos en uso a multitud de personas, nadie controla efectivamente la seguridad de los equipos.

Cuando accedas a tu correo, cuenta bancaria, etc. en un ordenador público, lo ideal es que navegues desde un navegador portable, instalado en un pendrive propio. En caso de no tenerlo, asegúrate de no guardar los datos de usuario y contraseña en el navegador, y cuando acabes de utilizarlo, borra los archivos temporales y cookies.

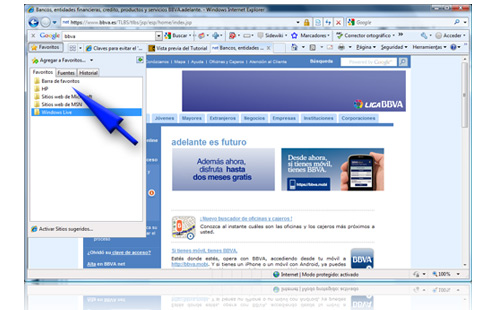

Consejo 6.- Favoritos

Consejo 6.- FavoritosLos ataques Phishing en la red, suelen usar redirecciones a páginas con dominios falsos, pero que presentan copias idénticas de páginas originales. Un consejo muy útil para no caer en el descuido de no comprobar la dirección URL, es guardar en favoritos las páginas de acceso a nuestro banco, correo electrónico o a gestores de pago online como Paypal.

Aún así, es conveniente que si has realizado pagos por Internet o consultado tus cuentas, recomiendo que observéis el estado de éstas y reviséis los extractos bancarios, con el fin de localizar algún posible caso de Phishing o estafa.

No olvidéis que la mayoría de las estafas o casos de Phishing por Internet, se producen mediante el uso de burdos engaños visuales, así que si no queréis que os dejen la cuenta bancaria a cero, sigáis estos consejos al pie de la letra.

Fuente: Configurarequipos